Журнал "Труды учебных заведений связи" публикует результаты оригинальных научных исследований в областях:

– математическое моделирование, численные методы и комплексы программ,

– оптические и оптико-электронные приборы и комплексы,

– радиотехника, в том числе системы и устройства телевидения,

– антенны, СВЧ-устройства и их технологии,

– системы, сети и устройства телекоммуникаций,

– радиолокация и радионавигация,

– системный анализ, управление и обработка информации,

– методы и системы защиты информации, информационная безопасность,

в рамках научных специальностей (приказ Минобнауки России № 118 от 24.02.2021):

1.2.2; 2.2.6; 2.2.13; 2.2.14; 2.2.15; 2.2.16; 2.3.1; 2.3.6.

Целевой аудиторией журнала являются ученые и специалисты-практики в области связи, телекоммуникаций и смежных областей знаний, а также профессорско-преподавательский состав и студенты, обучающиеся по программам аспирантуры, магистратуры и бакалавриата профессиональных вузов и кафедр.

Журнал включен в Перечень рецензируемых научных изданий, в которых должны быть опубликованы основные научные результаты диссертаций на соискание ученой степени кандидата наук, на соискание ученой степени доктора наук (распоряжение Минобрнауки России № 21-р от 12.02.2019).

Решением Межведомственной рабочей группы по формированию и актуализации «Белого списка» научных журналов журнал «Труды учебных заведений связи» включен в Единый государственный перечень научных изданий – «Белый список» (ЕГПНИ).

Текущий выпуск

КОМПЬЮТЕРНЫЕ НАУКИ И ИНФОРМАТИКА

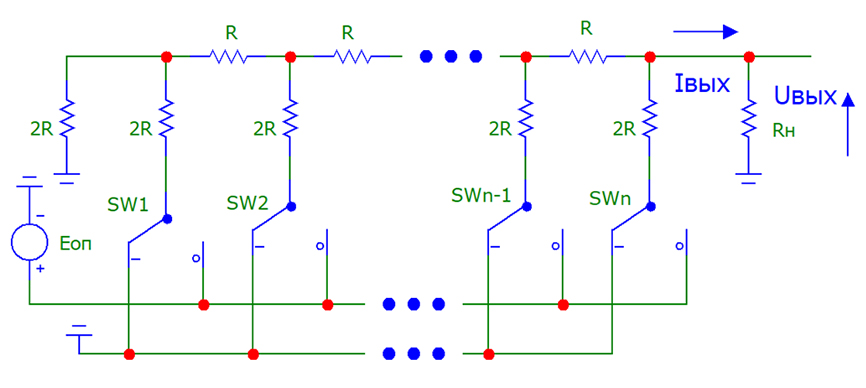

Цифроаналоговые преобразователи широко и эффективно используются в радиоэлектронной аппаратуре различного назначения, когда необходимо преобразование цифрового кода управления в аналоговый параметр – ток или напряжение. Их используют, в том числе, и в цифроаналоговых синтезаторах частоты для получения требуемой формы огибающей синтезируемого сигнала. В настоящее время основными проблемами при построении прецизионных и (или) быстродействующих цифроаналоговых преобразователей являются технологические ограничения производства, а именно – конечная точность реализации аналоговых элементов. Поэтому актуален структурный метод преодоления технологических ограничений.

Цель настоящей работы заключается в проведении сравнительного анализа классических методов цифроаналогового преобразования на основе матрицы R-2R и в обосновании нового подхода к идеологии цифроаналогового преобразования и построению цифроаналоговых преобразователей повышенной точности и (или) быстродействия.

Решение проблемы заключается в увеличении числа опорных сигналов на входах парциальных цифроаналоговых преобразователей при безусловном обеспечении их жесткого дробно-кратного (нониусного) соотношения. При этом сопряжение нониусных шкал необходимо производить в одной точке и на постоянном токе. Точность сопряжения шкал должна соответствовать конечной точности цифроаналогового преобразования.

Новизна и оригинальность предлагаемого метода подтверждена теоретическими расчетами, структурным и схемотехническим моделированием, натурным моделированием, а также патентами России и США.

Возможность практической реализации новой структуры цифроаналогового преобразователя подтверждена схемотехническим моделированием с помощью пакета Microcap12 и натурным макетированием, которые подтвердили корректность предлагаемого метода.

Предлагаемое решение позволяет обойти технологические ограничения на потенциально достижимую точность преобразования при производстве микросхем ЦАП и обеспечивает качественно новые возможности техники цифроаналогового преобразования.

ЭЛЕКТРОНИКА, ФОТОНИКА, ПРИБОРОСТРОЕНИЕ И СВЯЗЬ

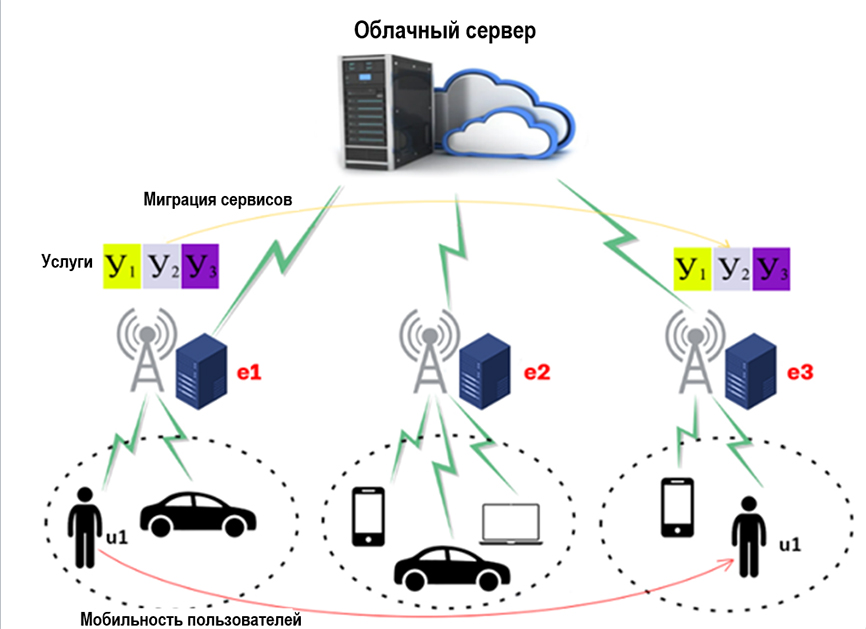

Актуальность. В статье рассматривается проблема совместной оптимизации миграции сервисов и распределения ресурсов (SMRA) в среде периферийных мобильных вычислений с множественным доступом (MEC) для снижения задержки в системах телеприсутствия. MEC расширяет возможности облачных вычислений путем перемещения сервисов на границу сети максимально близко к пользователям, решая проблему задержки доступа. Однако высокая мобильность устройств и ограниченные ресурсы периферийных серверов усложняют поддержание качества обслуживания. Процесс миграции сервисов сам по себе приводит к дополнительной задержке, а различные серверы и пользовательские устройства имеют свои уникальные требования и политику распределения ресурсов, что требует сбалансированного подхода к решению данной задачи. Несмотря на достижения в области телеприсутствия, такие как высококачественные видеофайлы и пространственный звук, виртуальная и дополненная реальность, эффективное функционирование этих систем требует надежной инфраструктуры и минимальных задержек при взаимодействии.

Постановка задачи. В данной работе мы предлагаем совместный алгоритм SMRA+МЕС, который учитывает специфику систем телеприсутствия, а также решает задачу оптимального распределения ресурсов и необходимости миграции сервисов.

Цель работы. Разработка и оценка эффективности совместного алгоритма SMRA+МЕС, адаптированного для систем телеприсутствия.

Методы исследования. Для достижения поставленной цели в работе будут использованы математические модели для формализации задачи SMRA+МЕС с учетом параметров систем телеприсутствия.

Результаты исследования показывают, что предложенный алгоритм обеспечивает значительное снижение задержки ‒ на 50 %.

Научная новизна. Рассматривается новый способ расчета задержки, который позволяет минимизировать задержку и распределять ресурсы более оптимально. Показано, что комбинирование методов SMRA+МЕС является наиболее эффективным подходом к минимизации задержек.

Практическая значимость. Разработанный алгоритм SMRA+МЕС может быть использован операторами мобильной связи для оптимизации развертывания и управления MEC-инфраструктурой, обеспечивая высококачественное обслуживание для приложений телеприсутствия.

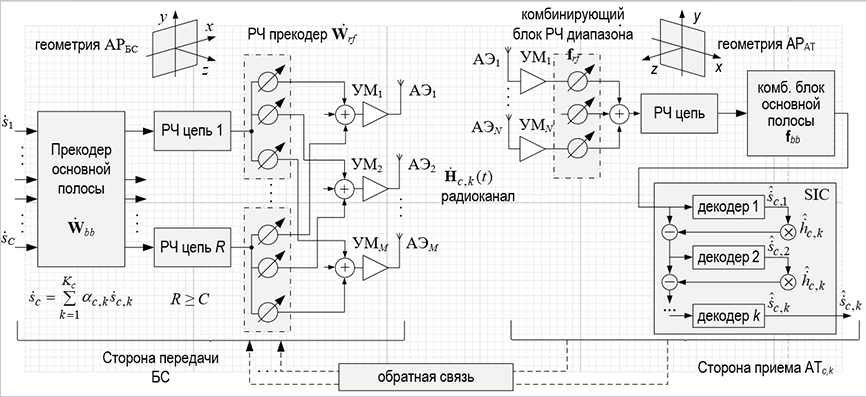

Актуальность исследования. Современные сети мобильной связи нового поколения предъявляют крайне высокие требования к спектральной эффективности, надежности и устойчивости работы в условиях городской застройки и высокой плотности пользователей. Технология MIMO-NOMA, несмотря на доказанный потенциал, требует пересмотра существующих моделей в связи с необходимостью учета пространственной динамики пользователей, поляризационных искажений, аппаратной нелинейности и ошибок оценки канала. Отсутствие комплексных моделей, способных учесть эти факторы одновременно, значительно ограничивает возможность адекватной оптимизации систем в практических сценариях.

Целью исследования является построение полной математической модели участка MIMO-NOMA между прекодером и схемой сложения в комплексной низкочастотной области, учитывающей движение и ориентацию терминалов, поляризацию антенн, нелинейности усилителей и ошибки CSI для анализа и оптимизации алгоритмов прекодирования и SIC.

Методы исследования. В рамках моделирования применены: стохастические процессы (включая модель Орнштейна – Уленбека и социальные силы) для описания движения пользователей; аналитическая геометрия для описания пространственной ориентации антенн; методы теории электромагнитного распространения для моделирования кросс-поляризационных эффектов; модели Салеха и Вольтерра для описания нелинейности усилителей мощности в диапазонах FR1 и FR2.

Результаты исследования. Получена векторная модель сигнала, учитывающая влияние ориентации терминала, интерференции, поляризационных и нелинейных искажений, а также ошибок CSI. Выведены аналитические выражения для оценки SINR, SER, пропускной способности и энергетической эффективности с учетом всех искажений. Проведен сравнительный анализ предложенной модели с существующими стандартами (3GPP, ITU-R) и академическими подходами (DL-based, IRS-assisted), показавший ее преимущество по степени реализма и аналитической полноте.

Научная новизна. Впервые предложена математическая модель системы MIMO-NOMA, одновременно учитывающая динамику терминалов, двойную поляризацию, нелинейности с эффектами памяти и многолучевые сценарии, обеспечивая аналитическое описание в едином пространстве параметров.

Теоретическая и практическая значимость. Модель уточняет описание канала MIMO-NOMA и поддерживает оптимизацию прекодеров, схем сложения в комплексной низкочастотной области и алгоритмов SIC в сетях мобильной связи нового поколения, особенно в условиях высокой подвижности и плотной городской застройки.

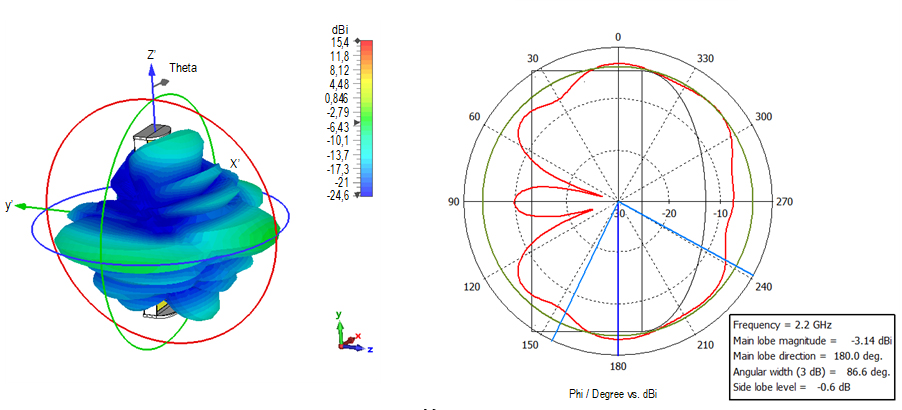

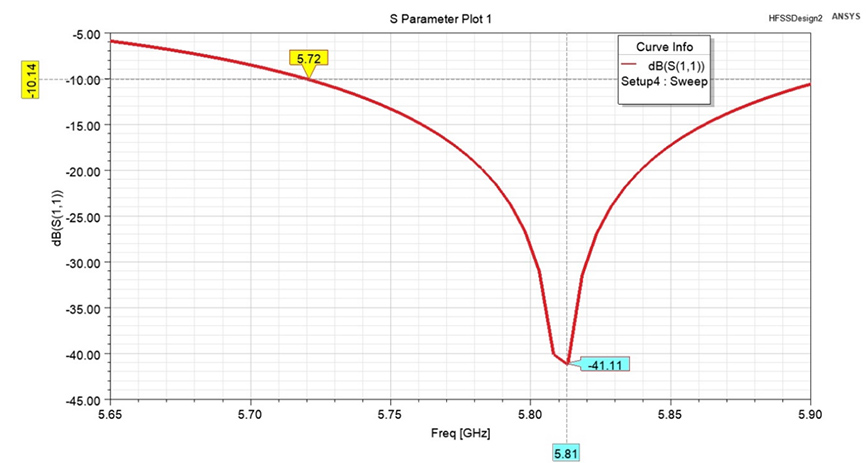

Актуальность темы состоит в необходимости развития сетей сотовой связи, что с одной стороны, ставит перед инженерами задачу по разработке антенных устройств, обеспечивающих необходимую дальность связи, а с другой стороны, накладывает ограничения на линейные размеры излучателей с сохранением требований по простоте изготовления и надежности эксплуатации, с учетом неблагоприятных погодных условий. В условиях перехода к стандартам связи нового поколения возникает потребность в создании антенных систем, способных работать в широком диапазоне частот и обеспечивать устойчивый уровень сигнала при высокой плотности абонентов. Особую значимость приобретает разработка антенных решеток, позволяющих формировать заданные диаграммы направленности и обеспечивать равномерное покрытие обслуживаемой территории.

Цель исследования заключается в разработке малогабаритной антенной решетки с требуемыми электрическими характеристиками. Антенные элементы должны отличаться технологичностью изготовления.

В качестве численных методов для вычисления электрических характеристик антенны использованы метод конечных элементов и метод конечных разностей во временно́й области. Для решения задачи сокращения линейных размеров антенного элемента с сохранением направленных и диапазонных свойств применен градиентный метод оптимизации.

Результатом исследования является полноразмерный экспериментальный образец линейной антенной решетки базовой станции сотовой связи. Его конструкция и характеристики обоснованы в данной работе.

Научная новизна: описание методики нового подхода в изготовлении элемента антенны, отличающегося от существующих использованием специальной подстилающей вставки под каждый элемент антенной решетки.

Практическая значимость результатов научного исследования заключается в разработке антенной решетки, имеющую безыскаженную диаграмму направленности в диапазоне частот 1710–2700 МГц и коэффициент усиления не менее 15 дБ.

Актуальность. Транкинговые системы радиосвязи получили широкое распространение в России и в других странах. В этой связи службам радиоразведки и радиоконтроля необходимо регулярно проводить поиск и идентификацию функционирующих радиостанций, а также их пеленгование и оценку местоположения. В транкинговых системах имеется множество частотных каналов и осуществляется их динамическое выделение абонентам на время сеансов связи. Поскольку абоненты могут использовать разные радиоканалы в различные интервалы времени, для определения местоположения источника сигнала необходимо выделить его пеленги во всех радиоканалах системы. Для решения этой задачи должно быть использовано адресное пеленгование, которое включает обнаружение сигналов источников транкинговых сетей, их идентификацию и формирование пеленгов идентифицированных источников.

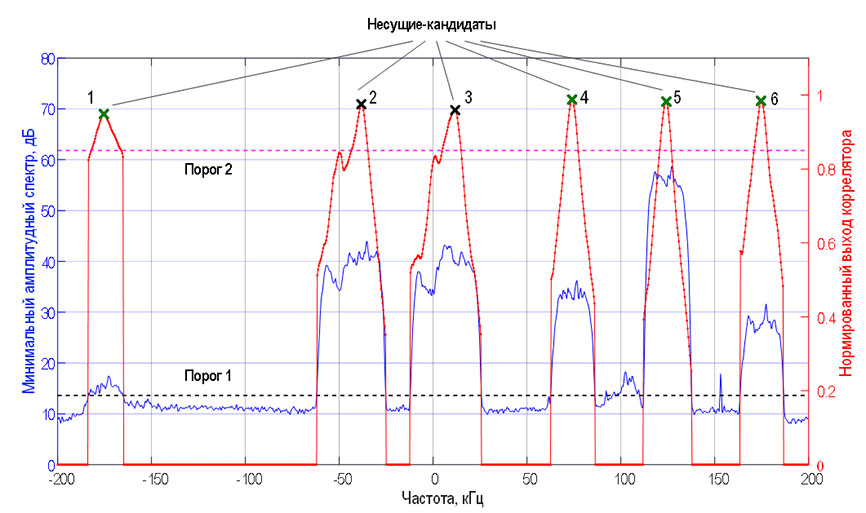

Целью работы является разработка алгоритмов адресного пеленгования источников сигналов транкинговых сетей DMR, dPMR, NХDN, APCO P25, TETRA. В работе использованы методы компьютерного и натурного моделирования разработанных алгоритмов. В качестве инструментальной базы использованы двухканальный приемник, антенная решетка, анализаторы транкинговых систем и тестовые радиостанции.

Новизна. В работе представлен алгоритм адресного пеленгования источников сигналов транкинговых систем связи DMR, dPMR, P25, NXDN, TETRA, который выполняет обнаружение, идентификацию источников сигнала и формирование оценки направления на эти источники. Разработан алгоритм предварительного обнаружения активных радиоканалов транкинговых сетей, позволяющий значительно сократить количество анализируемых несущих частот и повысить быстродействие работы анализатора.

Решение. Реализация представленного алгоритма адресного пеленгования основана на использовании анализаторов транкинговых систем и двухканального радиоприемника с антенной решеткой и аппаратурой навигации. Анализаторы реализуют «адресность», а двухканальный приемник и антенная решетка – пеленгование идентифицированных источников. На основании спектрального анализа разработан алгоритм предварительного обнаружения активных радиоканалов транкинговых сетей.

Практическая значимость. Внедрение адресного пеленгования источников сигналов транкинговых систем связи позволяет определять их местоположение и расширяет функциональные возможности существующих анализаторов сигналов. Использование представленного алгоритма предварительного обнаружения активных радиоканалов значительно сокращает время анализа. Разработанные алгоритмы адресного пеленгования внедрены и успешно апробированы в анализаторе источников сигналов транкинговых систем связи на базе мобильного пеленгатора АРТИКУЛ-М1.

Беспилотные летательные аппараты активно развиваются в настоящее время. Их радиотехническое оборудование также совершенствуется и ставит новые задачи перед разработчиками. Со стороны антенной техники простым решением для обеспечения связи является применение ненаправленных антенных систем, что позволяет организовывать канал связи с БПЛА с любого направления, однако такие системы обладают ограниченной дальностью связи. Актуальной задачей является увеличение дальности работы линий связи с использованием беспилотных летательных аппаратов с сохранением возможности организации канала с любого направления. В первую очередь увеличение дальности может быть достигнуто путем использования направленных антенных систем, однако оно ограничено особенностями применения беспилотных летательных аппаратов. Несмотря на то, что во многих исследованиях рассматривается создание антенных решеток с широким диапазоном углов сканирования, такие системы требуют сложных диаграммообразующих схем, что усложняет их реализацию на готовых продуктах, в связи дополнительной весовой нагрузкой на беспилотные летательные аппараты.

Цель работы. Разработка переключаемой антенной системы на беспилотных летательных аппаратах с возможностью выбора направления излучения / приема в любом направлении азимутальной плоскости для повышения дальности связи относительно ненаправленных бортовых антенных систем. В рамках исследования разработана модель излучателя и переключаемой кольцевой антенной системы и цилиндрической антенной системы в пакете электромагнитного моделирования Ansys HFSS, основанной на методе конечных элементов для расчета электромагнитных полей.

Результаты. Показаны характеристики направленности кольцевой антенной системы из 8 и 6 элементов, в частности приводятся значения коэффициента направленного действия и азимутальные плоскости диаграммы направленности, а также аналогичные характеристики и параметры для цилиндрической антенной системы из 6×2 элементов.

Научная новизна. Разработанные модели увеличивают бюджет канала связи с БПЛА на 4,4-7,2 дБ, относительно ненаправленных систем, что соразмерно изменяет в большую сторону и дальность линии связи. Особый акцент сделан на форме огибающей диаграммы направленности при переключении на соседний элемент антенной системы, а также на возможность построения не только кольцевых, но и цилиндрических геометрий решения.

Практическая значимость. В результате данного исследования предложены конструктивные решения для использования на БПЛА с возможностью работы с любого направления азимутальной плоскости, а также с наклоном в угломестной плоскости для цилиндрической антенной системы.

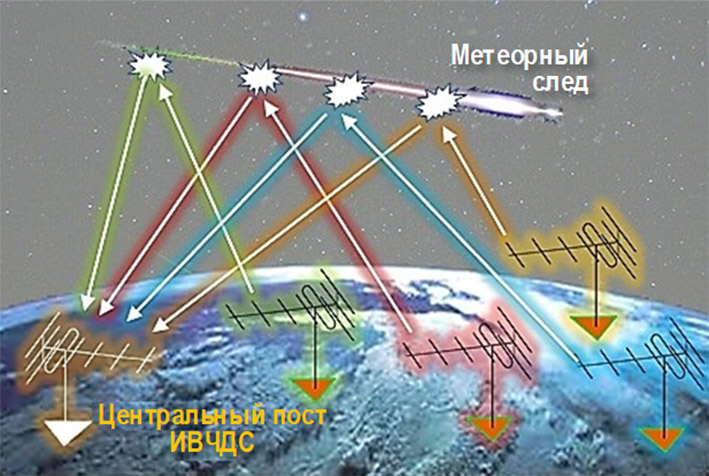

Актуальность. На современном этапе методы улучшения развед- и помехозащищенности систем радиосвязи КВ диапазона основаны на технологиях пакетной передачи информации в режиме адаптивной псевдослучайной перестройки рабочих частот, для поддержки которой должны быть организованы сервисные функции, такие как трассовое зондирование, передача радиостанциям рабочих частот и синхронизация радиостанций. Использование частотного ресурса систем радиосвязи в сервисных целях ограничивает возможности обмена оперативной информацией и увеличивает вероятность подавления. В статье представлено решение актуальной задачи обеспечения устойчивости систем радиосвязи за счет использования метеорных радиоканалов для частотного обеспечения радиостанций и их синхронизации, а также – сбора актуальных данных о помеховой обстановке на корреспондирующих радиостанциях.

Целью работы является повышение устойчивости функционирования систем радиосвязи за счет использования перспективной ионосферно-волновой и частотно-диспетчерской службы, оснащенной средствами метеорной радиосвязи.

Используемые методы: имитационное моделирование конфликта сложных систем – радиосвязи и радиоэлектронного подавления.

Результат заключается в достижении высокой помехозащищенности систем радиосвязи.

Научная новизна результата состоит в применении средств метеорной радиосвязи для частотного обеспечения и синхронизации радиостанций.

Практическая значимость: обеспечение непрерывности функционирования систем радиосвязи в условиях активного радиоподавления.

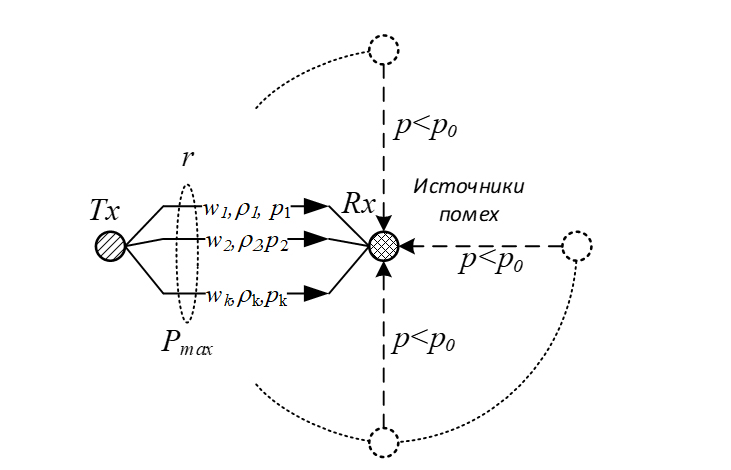

Актуальность. Совершенствование сетей Интернета вещей, являясь одним из приоритетных направлений развития телекоммуникаций, приводит к образованию сетей с высокой концентрацией устройств – сетей высокой и сверхвысокой плотности. Для обеспечения функционирования таких сетей могут быть использованы различные технологии связи, что ведет к формированию гетерогенных сетей Интернета вещей. Это могут быть сети сбора данных, сети коммуникаций машина‒машина (М2М), телеуправления и другие. Использование множества технологий требует применения методов, обеспечивающих эффективность их эксплуатации для передачи данных. В работе предлагается один из таких методов, обеспечивающий повышение эффективности гетерогенной сети Интернета вещей.

Постановка задачи. Разработка модели и метода распределения мощности между подканалами в узлах гетерогенной сети Интернета вещей высокой плотности с учетом особенностей таких сетей, позволяющих получить описание их функционирования и обеспечить повышение эффективности функционирования за счет перераспределения мощности передачи по подканалам.

Цель работы. Повышение эффективности функционирования гетерогенной сети Интернета вещей высокой плотности. Для решения задачи использовались методы математического моделирования, теории информации, методы оптимизации и численного моделирования.

Результат. Разработан модельно-методический аппарат, обеспечивающий повышение эффективности функционирования гетерогенной сети Интернета вещей высокой плотности за счет оптимального перераспределения мощности между подканалами передачи данных, что дает возможность повысить скорость передачи данных при фиксированной мощности передачи.

Новизна. Эффективность предложенного метода обеспечивается благодаря решению задачи оптимального распределения мощности между подканалами с учетом величины помех и обслуживаемого трафика (использования). Эффективность метода зависит от параметров подканалов. Она минимальна при идентичных подканалах и повышается при увеличении различий между параметрами используемых подканалов. Предложенный метод учитывает трафик, передаваемый по подканалам (загрузку подканалов) и их особенности в части достижимой скорости передачи, что позволяет адаптировать данный метод к конкретным условиям.

Практическая значимость. Разработанные модель и метод могут быть использованы при построении устройств и гетерогенных сетей Интернета вещей высокой плотности в целях повышения их эффективности. Метод распределения мощности по подканалам может быть применен при реализации системы управления (протокола) передачей для устройств, использующих различные технологии организации каналов передачи.

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ И ТЕЛЕКОММУНИКАЦИИ

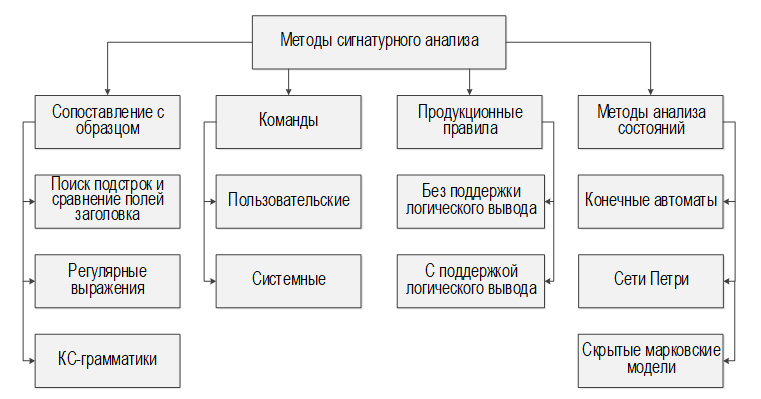

Актуальность. В современных системах обнаружения атак алгоритмы сигнатурного анализа являются ключевыми составляющими в процессе исследования сетевого трафика. Их широкая распространенность при реализации правил обнаружения атак обусловлена не только простотой их настройки и быстротой поиска, но также и возможностью обнаружения атак с нулевым уровнем ложных срабатываний. Это достигается за счет задания таких наборов специальных правил (сигнатурных правил), которые однозначно идентифицируют конкретный тип атаки. Разработка и оптимизация моделей и алгоритмов построения таких правил является актуальной задачей, поскольку ее решение позволяет увеличить уровень защищенности сетевых ресурсов от атак.

Цель исследования заключается в повышении эффективности функционирования систем обнаружения атак, построенных на основе сигнатурного анализа.

Используемые методы. Исследование базируется на применении положений из теорий множеств и поиска информации, а также приемов параллельного и сетевого программирования. Предмет исследования – модели и алгоритмы сигнатурного поиска атак в сетевом трафике, объект – сигнатурные системы обнаружения атак.

Новизна. В статье представлена математическая модель сигнатурного анализа сетевого трафика, которая отличается от известных аналогов универсальностью представления сигнатурных правил и поддержкой многоуровневой обработки как отдельных пакетов, так и сетевых потоков данных; выполнена оценка эффективности программной реализации данной модели. Универсальность представления сигнатурных правил достигается за счет возможности их расширения новыми правилами независимо от их внутренней реализации и без необходимости перестроения исходной модели. Многоуровневая обработка пакетов и сетевых потоков данных сигнатурными правилами обеспечивается за счет разработанных и встроенных в модель алгоритмов IP-дефрагментации и TCP-реассемблирования.

Практическая значимость. Результат проведенного эксперимента показывает, что разработанный анализатор сетевого трафика демонстрирует производительность, в 1,5 раза превосходящую в терминах оперативности и ресурсопотребления другие системы обнаружения атак с открытым исходным кодом. Тем самым разработанная модель может быть использована при построении эффективной системы обнаружения атак.

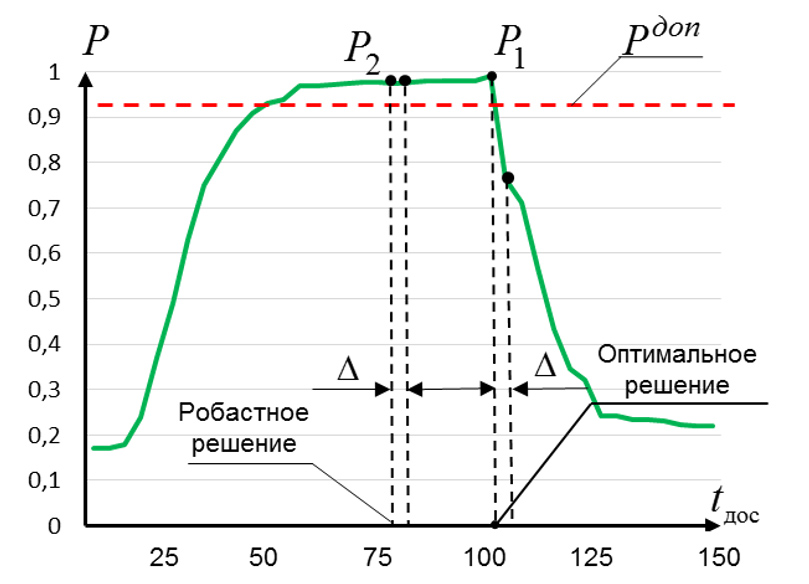

Актуальность исследования обусловлена необходимостью определения решений по управлению производством, которые обеспечивают требуемую эффективность его функционирования при воздействии различных возмущающих факторов. Цель исследования: изыскание направлений повышения эффективности функционирования производства за счет усовершенствования автоматизированный системы управления им. В ходе исследования с помощью имитационного моделирования процесса функционирования производства и обработки его результатов методами Розенблатта ‒ Парзена и численного n-кратного интегрирования определены вероятности достижения комплекса целей. Данные вероятности позволили сформировать область допустимых решений по управлению функционированием производством и с помощью метода центроидов выбрать оптимальное по критерию робастности решение.

Результаты. Разработана методика обоснования робастных решений по управлению производством холдинга химической промышленности. Новизна. Предложенная методика отличается от известных использованием для нахождения оптимального решения критерия максимизации показателя робастности, что способствует нахождению решений, обеспечивающих достижение комплекса целей функционирования производства даже при наличии непредвиденных обстоятельств или внешних возмущающих воздействий в будущем. Практическая значимость. Реализация предложенной методики в составе существующего математического обеспечения автоматизированной системы управления производством холдинга химической промышленности позволит обеспечить внедрение проактивного подхода в практику управления производством и существенно повысить эффективность этого процесса.

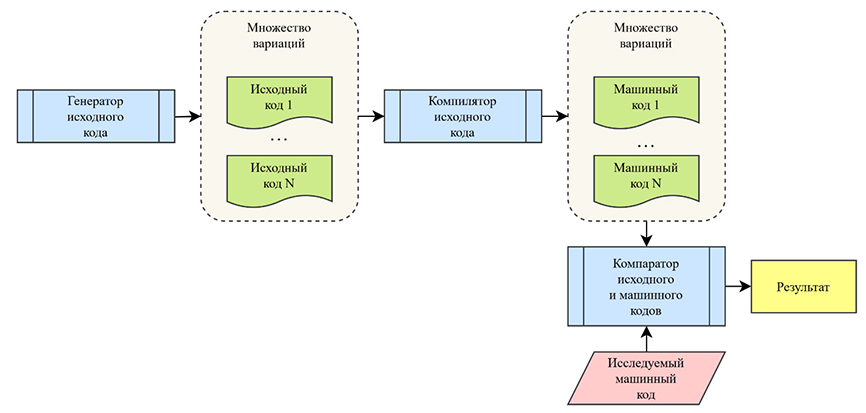

Актуальность. Наличие уязвимостей в программном обеспечении является одной из основных причин возникновения угроз безопасности информации. Противодействие уязвимостям возможно путем их непосредственного поиска в коде программы с его последующим исправлением. Для этого требуется преобразование исполняемого кода в более высокоуровневое и пригодное для поиска и исправления представление (например, в исходный код, алгоритмы, архитектуру и др.); однако существующие решения не могут считаться удовлетворительными по целому ряду причин – поддержка лишь ограниченного набора представлений, получение не тождественного выполняемому псевдокода, невозможность выбора нужной нотации представления. Одним из путей устранения указанных причин является применение полного перебора, который впрочем в случае исходного кода является сверхзатратным по всем параметрам.

Цель исследования: разработать менее затратный и более оперативный метод перебора вариантов исходного кода.

Методы: количественное и качественное сравнение различных генераторов исходных кодов; формализация метода путем его записи в аналитическом виде.

Результаты: предложена 7-шаговая схема метода для подбора экземпляра исходного кода по заданному машинному коду; метод является «умным» (называемый авторами смарт) с позиции оптимальности комбинаций синтаксических конструкций языка программирования. Авторский принцип генерации кода основан на переборе путей по графу синтаксических правил, являющимся представлением формального синтаксиса языка программирования в пространстве. Синтаксис передается в метод в качестве параметра, что делает его шаги полностью инвариантными от языка программирования исходного кода. После генерации множества экземпляров исходного кода производится их компиляция в машинный и сравнение с заданным; при совпадении задача декомпиляции методом умного перебора считается решенной. Предложенный метод может быть адаптирован для других (и, в частности, более высокоуровневых) представлений программы.

Практическая значимость: несмотря на очевидную временную затратность перебора при решении такого рода задач, тем не менее, в ряде сценариев применения метод смарт-перебора показал эффективность, сравнимую с работой эксперта, и может непосредственно применяться для реверс-инжиниринга.

Обсуждение: существенным усовершенствованием «умного» перебора может стать его качественная оптимизация путем применения искусственного интеллекта в части генетических алгоритмов.

ISSN 2712-8830 (Online)