Математическая модель сигнатурного анализа сетевого трафика и экспериментальная оценка эффективности ее функционирования

https://doi.org/10.31854/1813-324X-2025-11-4-107-117

EDN: OOUQEF

Аннотация

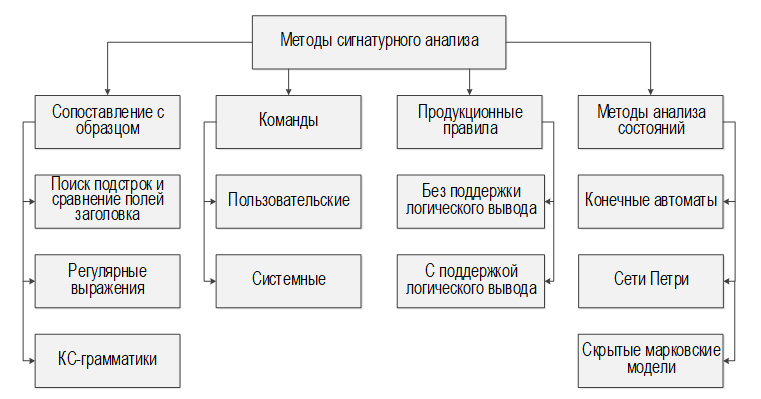

Актуальность. В современных системах обнаружения атак алгоритмы сигнатурного анализа являются ключевыми составляющими в процессе исследования сетевого трафика. Их широкая распространенность при реализации правил обнаружения атак обусловлена не только простотой их настройки и быстротой поиска, но также и возможностью обнаружения атак с нулевым уровнем ложных срабатываний. Это достигается за счет задания таких наборов специальных правил (сигнатурных правил), которые однозначно идентифицируют конкретный тип атаки. Разработка и оптимизация моделей и алгоритмов построения таких правил является актуальной задачей, поскольку ее решение позволяет увеличить уровень защищенности сетевых ресурсов от атак.

Цель исследования заключается в повышении эффективности функционирования систем обнаружения атак, построенных на основе сигнатурного анализа.

Используемые методы. Исследование базируется на применении положений из теорий множеств и поиска информации, а также приемов параллельного и сетевого программирования. Предмет исследования – модели и алгоритмы сигнатурного поиска атак в сетевом трафике, объект – сигнатурные системы обнаружения атак.

Новизна. В статье представлена математическая модель сигнатурного анализа сетевого трафика, которая отличается от известных аналогов универсальностью представления сигнатурных правил и поддержкой многоуровневой обработки как отдельных пакетов, так и сетевых потоков данных; выполнена оценка эффективности программной реализации данной модели. Универсальность представления сигнатурных правил достигается за счет возможности их расширения новыми правилами независимо от их внутренней реализации и без необходимости перестроения исходной модели. Многоуровневая обработка пакетов и сетевых потоков данных сигнатурными правилами обеспечивается за счет разработанных и встроенных в модель алгоритмов IP-дефрагментации и TCP-реассемблирования.

Практическая значимость. Результат проведенного эксперимента показывает, что разработанный анализатор сетевого трафика демонстрирует производительность, в 1,5 раза превосходящую в терминах оперативности и ресурсопотребления другие системы обнаружения атак с открытым исходным кодом. Тем самым разработанная модель может быть использована при построении эффективной системы обнаружения атак.

Об авторах

А. А. БраницкийРоссия

кандидат технических наук, доцент, доцент кафедры защищенных систем связи Санкт-Петербургского государственного университета телекоммуникаций им. проф. М.А. Бонч-Бруевича

Н. А. Браницкая

Россия

заместитель начальника отдела международного образовательного сотрудничества Санкт-Петербургского государственного университета

Список литературы

1. Kumar S., Spafford E.H. A Pattern Matching Model for Misuse Intrusion Detection // Proceedings of the 17th National Computer Security Conference (NIST, Baltimore, USA, 11–14 October 1994). 1994. Vol. 1. PP. 11–21.

2. Браницкий А.А. Программные способы повышения эффективности функционирования сетевых сигнатурных систем обнаружения атак // VII Международная научно-техническая и научно-методическая конференция «Актуальные проблемы инфотелекоммуникаций в науке и образовании» (АПИНО, Санкт-Петербург, Российская Федерация, 28 февраля – 01 марта 2018 г.). СПб.: СПбГУТ, 2018. Т. 1. С. 118–123. EDN:XSUFGX

3. Gowrison G., Ramar K., Muneeswaran K., Revathi T. Efficient context-free grammar intrusion detection system // International Journal of Innovative Computing Information and Control. 2011. Vol. 7. Iss. 8. PP. 4779–4788.

4. Kazachkin D.S., Gamayunov D.Y. Network traffic analysis optimization for signature-based intrusion detection systems // Proceedings of the Spring/Summer Young Researchers’ Colloquium on Software Engineering. 2008. Iss. 2. DOI:10.15514/SYRCOSE-2008-2-5

5. Kruegel C., Toth T. Using Decision Trees to Improve Signature-Based Intrusion Detection // Proceedings of the 6th International Symposium on Recent Advances in Intrusion Detection (RAID 2003, Pittsburgh, USA, 8–10 September 2003). Lecture Notes in Computer Science. Berlin, Heidelberg: Springer, 2003. Vol. 2820. PP. 173–191. DOI:10.1007/978-3-540-45248-5_10

6. Ilgun K., Kemmerer R.A., Porras P.A. State transition analysis: A rule-based intrusion detection approach // IEEE Transactions on Software Engineering. 1995. Vol. 21. Iss. 3. PP. 181–199. DOI:10.1109/32.372146

7. Kumar S., Spafford E.H. A Software Architecture to Support Misuse Intrusion Detection // Proceedings of the 18th National Information Security Conference (NIST, Baltimore, USA, 10–13 October 1995). 1995. Vol. 1. PP. 194–204.

8. Zhang X., Wu T., Zheng Q., Zhai L., Hu H., Yin W., et al. Multi-Step Attack Detection Based on Pre-Trained Hidden Markov Models // Sensors. 2022. Vol. 22. Iss. 8. P. 2874. DOI:10.3390/s22082874

9. Lunt T.F., Tamaru A., Gillham F. A Real-Time Intrusion Detection Expert System (IDES). Final Technical Report for SRI Project 6784. 1992.

10. Lindqvist U., Porras P.A. eXpert-BSM: A host-based intrusion detection solution for Sun Solaris // Seventeenth Annual Computer Security Applications Conference (New Orleans, USA, 10–14 December 2001). IEEE, 2001. PP. 240–251. DOI:10.1109/ACSAC.2001.991540

11. Lindqvist U., Porras P.A. Detecting computer and network misuse through the production-based expert system toolset (P-BEST) // Proceedings of the 1999 IEEE Symposium on Security and Privacy (Oakland, USA, 14–14 May 1999). IEEE, 1999. PP. 146–161. DOI:10.1109/SECPRI.1999.766911

12. Kim H.J., Choi J. Recommendations for Responding to System Security Incidents Using Knowledge Graph Embedding // Electronics. 2023. Vol. 13. Iss. 1. P. 171. DOI:10.3390/electronics13010171

13. Wang Y., Jere S., Banerjee S., Liu L., Shetty S., Dayekh S. Anonymous Jamming Detection in 5G with Bayesian Network Model Based Inference Analysis // Proceedings of the 23rd International Conference on High Performance Switching and Routing (HPSR, Taicang, China, 06–08 June 2022). IEEE, 2022. PP. 151–156. DOI:10.1109/HPSR54439.2022.9831286

14. Almseidin M., Al-Sawwa J., Alkasassbeh M., Alweshah M. On detecting distributed denial of service attacks using fuzzy inference system // Cluster Computing. 2023. Vol. 26. Iss. 2. PP. 1337–1351. DOI:10.1007/s10586-022-03657-5

15. Braden R., Borman D., Partridge C. RFC 1071: Computing the Internet Checksum. 1988. URL: https://dl.acm.org/doi/pdf/10.17487/RFC1071 (Accessed 22.08.2025)

16. Fall K.R., Stevens W.R. TCP/IP illustrated. Addison-Wesley Professional, 2012. Vol. 1. 1008 p.

17. Laraba A., François J., Chrisment I., Chowdhury S.R., Boutaba R. Detecting Multi-Step Attacks: A Modular Approach for Programmable Data Plane // NOMS 2022-2022 IEEE/IFIP Network Operations and Management Symposium (Budapest, Hungary, 25–29 April 2022). IEEE Press, 2022. PP. 1–9. DOI:10.1109/NOMS54207.2022.978993

18. Madhloom J.K., Noori Z.H., Ebis S.K., Hassen O.A., Darwish S.M. An Information Security Engineering Framework for Modeling Packet Filtering Firewall Using Neutrosophic Petri Nets // Computers. 2023. Vol. 12. Iss. 10. P. 202. DOI:10.3390/comput-ers12100202

19. Браницкий А.А. Алгоритмы параллельного поиска шаблонных подстрок при реализации сигнатурных правил СОА // Региональная информатика и информационная безопасность: сборник трудов конференции (Санкт-Петербург, Российская Федерация, 01–03 ноября 2017 г.). СПб.: Санкт-Петербургское Общество информатики, вычислительной техники, систем связи и управления, 2017. Т. 4. C. 210–212. EDN:XTONUL

20. Thota K.K., Raj R.J.R. Efficient Regular Expression Matching and Hardware-Accelerated Finite Automata Pattern Recognition in NIDS // Proceedings of the 6th International Conference on Recent Trends in Advance Computing (ICRTAC, Chennai, India, 14–15 December 2023). IEEE, 2023. PP. 349–353. DOI:10.1109/ICRTAC59277.2023.10480760

21. Браницкий А.А. Обнаружение аномальных сетевых соединений на основе гибридизации методов вычислительного интеллекта. Дис. … канд. тех. наук. СПб.: Санкт-Петербургский Федеральный исследовательский центр РАН, 2018. 305 с. EDN:OQGUHC

22. Febrita R.E., Hakim L., Utomo A.P. The Implementation of Machine Learning for Optimizing Network-Based Intrusion Detection in the Snort Application // Proceedings of the 6th International Seminar on Research of Information Technology and Intelligent Systems (ISRITI, Batam, Indonesia, 11–12 December 2023). 2023. PP. 141–147. DOI:10.1109/ISRITI60336.2023.10467566

23. Makanju A., LaRoche P., Zincir-Heywood A.N. A Comparison Between Signature and Machine Learning Based Detectors. URL: https://citeseerx.ist.psu.edu/document?repid=rep1&type=pdf&doi=16e92def7fca8e41894e875f2eb9d4118a4d09df (Accessed 22.08.2025)

Рецензия

Для цитирования:

Браницкий А.А., Браницкая Н.А. Математическая модель сигнатурного анализа сетевого трафика и экспериментальная оценка эффективности ее функционирования. Труды учебных заведений связи. 2025;11(4):107-117. https://doi.org/10.31854/1813-324X-2025-11-4-107-117. EDN: OOUQEF

For citation:

Branitskiy A.A., Branitskaya N.A. Signature Analysis Mathematical Model of Network Traffic and Experimental Evaluation of Its Functioning Efficiency. Proceedings of Telecommunication Universities. 2025;11(4):107-117. (In Russ.) https://doi.org/10.31854/1813-324X-2025-11-4-107-117. EDN: OOUQEF