Корпоративный алгоритм множественного доступа в киберпространстве

https://doi.org/10.31854/1813-324X-2025-11-3-97-107

EDN: GUNCQI

Аннотация

Актуальность. Неотъемлемым компонентом киберпространства являются системы доступа, обеспечивающие распределение инфокоммуникационных ресурсов киберпространства между пользователями. Развитие и внедрение цифровых технологий требуют внесения корректив в архитектуру и принципы функционирования систем доступа. При этом необходимо учитывать, что требования, предъявляемые к ним, могут быть разнообразными, противоречивыми и определяются спецификой предметной области.

Цель проведенного исследования: предложить корпоративный алгоритм множественного доступа, основная идея которого ‒ отказ от принципа состязательности источников нагрузки. «Корпоративность» алгоритма проявляется в использовании принципа «справедливого распределения» общего ресурса – канала передачи таким образом, чтобы все данные от всех источников нагрузки собирались и передавались организационно без задержек / без потерь. Главное требование к функционированию корпоративной системы множественного доступа – удовлетворение общему критерию оптимальности. Таким критерием может быть: средневзвешенная доля блоков данных принятых безошибочно и вовремя, или средневзвешенное среднее время задержки передачи блоков данных, или средневзвешенная доля потерянных блоков данных. В статье изложена концепция корпоративного алгоритма множественного доступа, за основу взят комбинированный метод разделения общего канала передачи: между группами источников нагрузки используется временно́е разделение, а внутри каждой группы ‒ случайный синхронный доступ. Для реализации принципа корпоративного доступа используется процедура динамического регулирования доступом.

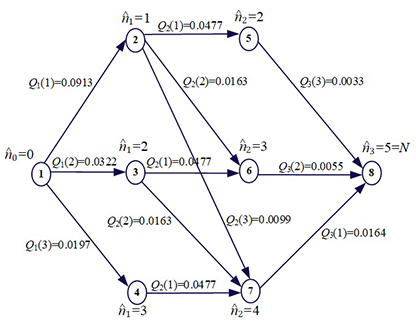

Результаты. Разработана математическая модель сети корпоративного множественного доступа и выражения для расчета вероятностно-временны́х характеристик передачи блоков данных. Сформулирована задача оптимизации: выбор наилучшего режима работы сети доступа, который предусматривает такое распределение временны́х окон между источниками нагрузки, что достигается экстремум общего критерия оптимальности. Для решения этой задачи предложен трехэтапный алгоритм: 1 этап – расчет всех возможных значений выбранного критерия оптимизации, за который принята средневзвешенная доля принятых безошибочно и вовремя блоков данных; 2 этап – построение графической модели задачи оптимизации; 3 этап – нахождение кратчайшего пути для построенного графа, совокупность ребер составляющих такой путь и будет решением задачи. Представлена апробация данного алгоритма.

Теоретическая значимость заключается в формализации описания архитектуры киберпространства, развитии методов, технологий и математических моделей множественного доступа в киберпространстве, а также в полученных расчетных выражениях, алгоритмах оптимизации процессов функционирования систем, реализующих корпоративный подход к множественному доступу.

Об авторах

Н. А. ВерзунРоссия

кандидат технических наук, доцент, доцент кафедры информационных систем Санкт-Петербургского государственного электротехнического университета «ЛЭТИ» им. В.И. Ульянова (Ленина)

М. О. Колбанёв

Россия

доктор технических наук, профессор, профессор кафедры информационных систем Санкт-Петербургского государственного электротехнического университета «ЛЭТИ» им. В.И. Ульянова (Ленина)

Б. Я. Советов

Россия

доктор технических наук, профессор, профессор кафедры информационных систем Санкт-Петербургского государственного электротехнического университета «ЛЭТИ» им. В.И. Ульянова (Ленина)

Список литературы

1. Аналитический отчет. Стратегии кибербезопасности. URL: https://www.infowatch.ru/sites/default/files/publication_file/analiticheskiy-otchet-strategii-kiberbezopasnosti.pdf (дата обращения 18.06.2025)

2. ISO/IEC 27032:2023. Cybersecurity ‒ Guidelines for Internet security. 2023. URL: https://www.iso.org/standard/76070.html (Accessed 18.06.2025)

3. Digital 2024: Global Overview Report // Kepios. 2024. URL: https://datareportal.com/reports/digital-2024-global-overview-report (Accessed 18.06.2025)

4. Верзун Н.А., Колбанёв М.О. Глава 5. Модели опасности доступа в киберпространстве // Модели цифровой опасности в кибернетическом и когнитивном пространствах. СПб.: Санкт-Петербургский государственный экономический университет. 2023. С. 93‒123. EDN:AAHVOZ

5. Vaezi M., Ding Z., Poor H.V. Multiple Access Techniques for 5G Wireless Networks and Beyond. Cham: Springer, 2019. DOI:10.1007/978-3-319-92090-0

6. Бакулин М.Г., Бен Режеб Т.Б.К., Крейнделин В.Б., Миронов Ю.Б., Панкратов Д.Ю, Смирнов А.Э. Многостанционный доступ в системах связи пятого и последующих поколений // Электросвязь. 2022. № 5. С. 16‒21. DOI:10.34832/ELSV. 2022.30.5.002. EDN:KCCLIL

7. Basharat M., Ejaz W., Naeem M., Khattak A.M., Anpalagan A. A survey and taxonomy on nonorthogonal multiple-access schemes for 5G networks // Transactions on Emerging Telecommunications Technologies. 2018. Vol. 29. Iss. 1. P. e3202. DOI:10.1002/ett.3202

8. Росляков А.В. Сети фиксированной связи пятого поколения. М.: ООО «ИКЦ «Колос-с», 2024. 232 с. EDN:DXGSFN

9. Богатырев В.А., Богатырев С.В., Богатырев А.В. Оценка готовности компьютерной системы к своевременному обслуживанию запросов при его совмещении с информационным восстановлением памяти после отказов // Научно-технический вестник информационных технологий, механики и оптики. 2023. Т. 23. № 3. С. 608–617. DOI:10.17586/ 2226-1494-2023-23-3-608-617. EDN:JWPOKM

10. Кучерявый А.Е., Парамонов А.И., Маколкина М.А., Мутханна А.С.А., Выборнова А.И., Дунайцев Р.А. и др. Трехмерные многослойные гетерогенные сверхплотные сети // Информационные технологии и телекоммуникации. 2022. Т. 10. № 3. С. 1–12. DOI:10.31854/2307-1303-2021-10-3-1-12. EDN:LHLYEM

11. Захаров М.В., Киричек Р.В. Методы построения сверхплотной сети e-health с использованием граничных вычислений // 75-я Научно-техническая конференция Санкт-Петербургского НТО РЭС им. А.С. Попова, посвященная Дню радио: сб. докладов. СПб.: СПбГЭТУ «ЛЭТИ», 2020. С. 145–147. EDN:XVIGBJ

12. Росляков А.В., Герасимов А.В. Детерминированные сети связи и их стандартизация. // Стандарты и качество. 2024. № 7. С. 42‒47. DOI:10.35400/0038-9692-2024-7-70-24. EDN:UTBDXB

13. Verzun N., Kolbanev M., Shamin A. The Architecture of the Access Protocols of the Global Infocommunication Resources // Computers. 2020. Vol. 9. Iss. 2. P.49. DOI:10.3390/computers9020049. EDN:KJCHRF

14. Verzun N., Kolbanev M., Vorobeva D. Access Control Model to Global Infocommunication Resources // Proceedings of The Majorov International Conference on Software Engineering and Computer Systems (Saint Petersburg, Russian Federation, 12–13 December 2019). Vol. 11. Saint Petersburg: Federal State Autonomous Educational Institution of Higher Education “National Research University ITMO” Publ., 2020. PP. 218‒221. EDN:RDFFNM

15. Маракулин В.М. Элементы теории кооперативных игр. URL: http://old.math.nsc.ru/~mathecon/Marakulin/CooGAMES.pdf (дата обращения 18.06.2025)

16. Гезалов Э.Б. Модель неоднородной локальной сети связи с протоколом синхронного временного доступа с учетом надежности ее элементов // T-Comm: Телекоммуникации и Транспорт. 2021. Т. 15. № 3. C. 25‒29. DOI:10.36724/2072-8735-2021-15-2-25-29. EDN:WDTOSM

17. Верзун Н.А., Воробьёв А.И., Пойманова Е.Д. Моделирование процесса передачи информации с разграничением прав доступа пользователей // Известия высших учебных заведений. Приборостроение. 2014. Т. 57. № 9. С. 33‒37. EDN:SMPASB

18. Вишневский В.М. Теоретические основы проектирования компьютерных сетей. М.: Техносфера. 2003. 512 с.

19. Вентцель Е.С. Исследование операций. Задачи, принципы, методология. М.: Наука, 1988. 208 с.

20. Беллман Р., Дрейфус С. Прикладные задачи динамического программирования. Пер. с англ. М.: Наука, 1965.

21. Рачков М.Ю. Оптимальное управление в технических системах. М.: Юрайт, 2023. 120 с.

Рецензия

Для цитирования:

Верзун Н.А., Колбанёв М.О., Советов Б.Я. Корпоративный алгоритм множественного доступа в киберпространстве. Труды учебных заведений связи. 2025;11(3):97-107. https://doi.org/10.31854/1813-324X-2025-11-3-97-107. EDN: GUNCQI

For citation:

Verzun N.A., Kolbanev M.O., Sovetov B.Ya. Corporate Algorithm of Multiple Access in Cyberspace. Proceedings of Telecommunication Universities. 2025;11(3):97-107. (In Russ.) https://doi.org/10.31854/1813-324X-2025-11-3-97-107. EDN: GUNCQI