Проблемные вопросы генетической деэволюции представлений программы для поиска уязвимостей и рекомендации по их разрешению

https://doi.org/10.31854/1813-324X-2025-11-1-84-98

EDN: URSGXI

Аннотация

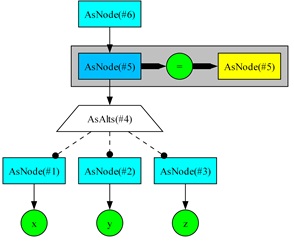

Актуальность темы обосновывается отсутствием методологии реверс-инжиниринга программного обеспечения, необходимой для разрешения следующего научного противоречия области (как противопоставления потребности vs возможности): с одной стороны поиск уязвимостей наиболее эффективен в тех представлениях программы, в которых они были внедрены (например, исходный код, алгоритмы или архитектура); с другой стороны, для анализа имеется, как правило, лишь машинный код, слабо подходящий для выявления высокоуровневых уязвимостей (т.е. из более ранних представлений). Созданию составляющих данной методологии (концепции, модели, метода, алгоритмов, метрики, а также их реализаций) и посвящено основное авторское исследование, заключительный этап которого приводится в статье.

Целью настоящей статьи является обсуждение 25 проблемных вопросов (так называемая научная дискуссия), возникших в основном исследовании, посвященном развитию направления реверс-инжиниринга программного обеспечения на базе генетических алгоритмов. Основным применением результатов исследования является как получение представления программы, подходящего для экспертного (и иного) анализа на предмет наличия в нем уязвимостей, так и их непосредственный поиск встроенным сигнатурным методом. При этом разрешение даже части вопросов позволит существенно повысить эффективность такого генетического реверс-инжиниринга.

В работе использованы следующие методы: анализ результатов основного исследования для выделения проблемных вопросов, синтез путей их разрешения, а также систематизация и балльное сравнение вопросов с позиции путей устранения для общей оценки завершенности научной работы.

Детальное изучение причин возникновения каждого из вопросов позволило определить пути их разрешения, реализуемость которых обосновывает и результаты основного исследования. В частности, проблемные вопросы базируются как на отсутствии одних теоретических инструментов, необходимых для генетического реверс-инжиниринга, так и на недостаточной практической эффективности других.

Научная новизна проблемных вопросов заключается в том, что практически каждый из них озвучен впервые.

Теоретическая значимость: развитие каждого проблемного вопроса может как открыть отдельное научное исследование (или даже направление), так и получить новые значимые результаты.

Практическая значимость заключается в возможности создания программных решений по разрешению выявленных вопросов, которые могут быть также применены и для смежных задач.

Ключевые слова

Об авторе

К. Е. ИзраиловРоссия

кандидат технических наук, доцент, старший научный сотрудник лаборатории проблем компьютерной безопасности Санкт-Петербургского Федерального исследовательского центра Российской академии наук

Список литературы

1. Гетьман А.И., Горюнов М.Н., Мацкевич А.Г., Рыболовлев Д.А. Сравнение системы обнаружения вторжений на основе машинного обучения с сигнатурными средствами защиты информации // Труды Института системного программирования РАН. 2022. Т. 34. № 5. С. 111‒126. DOI:10.15514/ISPRAS-2022-34(5)-7. EDN:LDJOUO

2. Израилов К.Е., Гололобов Н.В., Краскин Г.А. Метод анализа вредоносного программного обеспечения на базе Fuzzy Hash // Информатизация и связь. 2019. № 2. С. 36‒44. EDN:DUIUJM

3. Израилов К.Е. Концепция генетической декомпиляции машинного кода телекоммуникационных устройств // Труды учебных заведений связи. 2021. Т. 7. № 4. С. 95‒109. DOI:10.31854/1813-324X-2021-7-4-95-109. EDN:AIOFPM

4. Израилов К.Е. Концепция генетической деэволюции представлений программы. Часть 1 // Вопросы кибербезопасности. 2024. № 1(59). С. 61‒66. DOI:10.21681/2311-3456-2024-1-61-66. EDN:CBCKRF

5. Израилов К.Е. Концепция генетической деэволюции представлений программы. Часть 2 // Вопросы кибербезопасности. 2024. № 2(60). С. 81‒86. DOI:10.21681/2311-3456-2024-2-81-86. EDN:JUBPML

6. Скобцов Ю.А. От генетических алгоритмов к метаэвристикам // Информатика и кибернетика. 2021. № 1-2(23-24). С. 101‒107. EDN:ILCTUW

7. Тотухов К.Е., Романов А.Ю., Лукьянов В.И. Исследование эффективности работы генетических алгоритмов с различными методами скрещивания и отбора // Электронный сетевой политематический журнал "Научные труды КубГТУ". 2022. № 6. С. 98‒109. EDN:DPRWIJ

8. Емельянов А.А. Рефлексивная распознающая грамматика // Вестник Волжской государственной академии водного транспорта. 2016. № 46. С. 23‒32. EDN:VPBBLP

9. Буйневич М.В., Израилов К.Е. Сигнатурный поиск уязвимостей в машинном коде на базе генетической декомпиляции // Защита информации. Инсайд. 2025. № 2(122). С. 2‒11. (в печати)

10. Микулик И.И., Уткин Л.В., Голубева И.Э. Разработка и исследование методов локальной интерпретации сиамской нейронной сети на основе объяснительного интеллекта // Математические методы в технике и технологиях – ММТТ. 2020. Т. 10. С. 88‒91. EDN:SBFYYB

11. Силенко Д.И., Лебедев И.Г. Алгоритм глобальной оптимизации, использующий деревья решений для выявления локальных экстремумов // Проблемы информатики. 2023. № 2(59). С. 21‒33. DOI:10.24412/2073-0667-2023-2-21-33. EDN:MLGKOX

12. Пырнова О.А., Никоноров Д.П., Шарифуллина А.Ю. Разработка статического анализатора программного кода // Научно-технический вестник Поволжья. 2023. № 12. С. 522‒525. EDN:AVFOIE

13. Израилов К.Е. Исследование распределения константных значений в исходном коде программ на языке C // Труды учебных заведений связи. 2024. Т. 10. № 5. C. 119‒129. DOI:10.31854/1813-324X-2024-10-5-118-128. EDN:KARAVM

14. Hu W., Chen T., Zhang N., Ma J. Adjust ELF Format for Multi-core Architecture // Proceedings of the International Conference on Electronic Computer Technology (Macau, China, 20‒22 February 2009). IEEE, 2009. PP. 388‒391. DOI:10.1109/ICECT.2009.73

15. Цыганков В.А., Шабалина О.А., Катаев А.В. Исследование воздействия размера популяции на быстродействие генетического алгоритма // Известия ЮФУ. Технические науки. 2024. № 3(239). С. 168‒176. DOI:10.18522/2311-3103-2024-3-168-176. EDN:IAFWKU

16. Израилов К.Е. Прогнозирование размера исходного кода бинарной программы в интересах ее интеллектуального реверс-инжиниринга // Вопросы кибербезопасности. 2024. № 4(62). С. 13‒25. DOI:10.21681/2311-3456-2024-4-13-25. EDN:NRFCND

17. Буйневич М.В., Израилов К.Е. Авторская метрика оценки близости программ: приложение для поиска уязвимостейс помощью генетической деэволюции // Программные продукты и системы. 2025. Т. 38. № 1. С. 197–206. DOI:10.15827/0236-235X.149.197-206

18. Пикалов М.В., Письмеров А.М. Настройка параметров генетического алгоритма при помощи анализа ландшафта функции приспособленности и машинного обучения // Известия ЮФУ. Технические науки. 2024. № 2(238). С. 221‒228. DOI:10.18522/2311-3103-2024-2-221-228. EDN:EFIXDB

19. Pan Z., Yan Y., Yu L., Wang T. Identification of binary file compilation information // Proceedings of the IEEE 5th Advanced Information Management, Communicates, Electronic and Automation Control Conference (Chongqing, China, 16‒18 December 2022). IEEE, 2022. PP. 1141‒1150. DOI:10.1109/IMCEC55388.2022.10019958

20. Kotenko I., Izrailov K., Buinevich M. Analytical Modeling for Identification of the Machine Code Architecture of Cyberphysical Devices in Smart Homes // Sensors. 2022. Vol. 22. Iss. 3. P. 1017. DOI:10.3390/s22031017. EDN:WPXNDJ

21. Kotenko I., Izrailov K., Buinevich M. The Method and Software Tool for Identification of the Machine Code Architecture in Cyberphysical Devices // Journal of Sensor and Actuator Networks. 2023. Vol. 12. Iss. 1. PP. 11. DOI:10.3390/jsan12010011. EDN:POQUEB

22. Beckman B., Haile J. Binary Analysis with Architecture and Code Section Detection using Supervised Machine Learning // Proceedings of the IEEE Security and Privacy Workshops (San Francisco, USA, 21‒21 May 2020). IEEE, 2020. PP. 152‒156. DOI:10.1109/SPW50608.2020.00041

23. Гусенко М.Ю. Создание обобщенной нотации программного интерфейса процессоров x86 для автоматизированного построения дизассемблера // Программные системы и вычислительные методы. 2024. № 2. С. 119‒146. DOI:10.7256/2454-0714.2024.2.70951. EDN:EJJSYT

24. Долидзе А.Н. Обзор специфических функций языка FBD на примере программируемых реле LOGO! // Инженерный вестник Дона. 2022. № 11(95). С. 1‒10. EDN:UZGJVM

25. Ding S.H.H., Fung B.C.M., Charland P. Asm2Vec: Boosting Static Representation Robustness for Binary Clone Search against Code Obfuscation and Compiler Optimization // Proceedings of the IEEE Symposium on Security and Privacy (San Francisco, USA, 19‒23 May 2019). IEEE, 2019. PP. 472‒489. DOI:10.1109/SP.2019.00003

26. Смольянинова М.О., Сидорова О.А. Об основных парадигмах современного программирования // Оригинальные исследования. 2023. Т. 13. № 7. С. 109‒113. EDN:GJRBFF

Рецензия

Для цитирования:

Израилов К.Е. Проблемные вопросы генетической деэволюции представлений программы для поиска уязвимостей и рекомендации по их разрешению. Труды учебных заведений связи. 2025;11(1):84-98. https://doi.org/10.31854/1813-324X-2025-11-1-84-98. EDN: URSGXI

For citation:

Izrailov K.E. Problematic Issues of a Program Representations Genetic De-evolution for Search Vulnerabilities and Recommendations for Its Resolution. Proceedings of Telecommunication Universities. 2025;11(1):84-98. (In Russ.) https://doi.org/10.31854/1813-324X-2025-11-1-84-98. EDN: URSGXI