Обеспечение информационной безопасности интегрируемых информационных систем на базе доверия

https://doi.org/10.31854/1813-324X-2024-10-4-110-125

EDN: MZMYXF

Аннотация

Актуальность. Информационные системы интегрируются между собой, что приводит к необходимости обеспечить доверие к интегрированной системе. Обеспечение доверия требует формализовать понятие доверия, изучить его природу и структуру.

Цель работы: снять противоречие между потребностями, предоставить доступ к ресурсам результирующей интегрированной системы и обеспечить выполнение требований информационной безопасности каждой из интегрируемых систем за счет формулировки понятия доверия с позиции информационной безопасности. Для чего были использованы методы системного анализа, теории управления рисками, резолюций, синтеза операторного уравнения iSOFT.

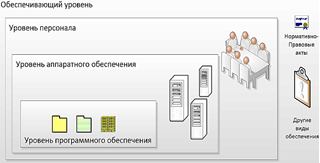

Результаты. Выявлены основные недостатки существующих подходов к формализации понятия «доверие». На базе модели FIST информационной системы разработана функциональная структура доверия и оформлена в нотации IDEF0 для всех уровней интегрируемых информационных систем: обеспечивающего уровня, уровня персонала, уровней аппаратного и программного обеспечений. Приведены примеры нарушения доверия и примеры инструментов создания доверия для каждого уровня информационной системы. Адекватность модели проиллюстрирована на примере реальной интеграции информационных систем. Применение предложенной модели доверия позволило выявить особенности, которые увеличивают риски информационной безопасности для интегрированной информационной системы из примера.

Новизна. Предложена трактовка доверия как меры информационной безопасности в отличие от «риска» как меры опасности, а также ‒ инструмент количественного оценивания доверия. Сформулировано и доказано методом резолюций необходимое и достаточное условие создания максимального доверия в информационной системе.

Практическая значимость. Предлагаемая модель доверия может использоваться при разработке руководящих документов, регламентирующих процесс интеграции информационных систем, при выдвижении требований к обслуживающему персоналу и созданию программ его обучения, для разработки средств защиты информации и методик их применения.

Об авторах

В. В. ГрызуновРоссия

доктор технических наук, доцент, профессор кафедры прикладной информатики и информационных технологий Санкт-Петербургского университета ГПС МЧС России

А. С. Крюков

Россия

преподаватель кафедры информационного и интеллектуального права, цифровых технологий и инноватики Российского государственного университета правосудия

А. В. Шестаков

Россия

доктор технических наук, старший научный сотрудник, ведущий научный сотрудник отдела информационного обеспечения населения и технологий информационной поддержки РСЧС и пожарной безопасности Санкт-Петербургского университета ГПС МЧС России

И. А. Зикратов

Россия

Профессор кафедры информационных управляющих систем Санкт-Петербургского государственного университета телекоммуникаций им. проф. М.А. Бонч-Бруевича

Список литературы

1. Черных А.М. Основные направления интеграции федеральных государственных информационных систем и пространственных данных // Правовая информатика. 2018. № 2. С. 47‒56. EDN: XRPRMT

2. Yan Z., Holtmanns S. Trust Modeling and Management: From Social Trust to Digital Trust // Computer Security, Privacy and Politics: current Issues, Challenges and Solutions. 2008. PP. 290‒323. DOI:10.4018/978-1-59904-804-8.ch013

3. Chahal R.K., Kumar N., Batra S. Trust management in social Internet of Things: A taxonomy, open issues, and challenges // Computer Communications. 2020. Vol. 150. PP. 13‒46. DOI:10.1016/j.comcom.2019.10.034

4. Burlov V.G., Gryzunov V.V. Evaluation of the effectiveness of geographic information systems adaptation to destabilizing factors // Journal of Physics: Conference Series. 2020. Vol. 1703. P. 012016. DOI:10.1088/1742-6596/1703/1/012016

5. Селифанов В.В., Гордеев А.С., Карманов И.Н. Требования по защите информации при межсетевом взаимодействии государственных информационных систем с иными информационными системами // Интерэкспо Гео-Сибирь. 2018. № 7. С. 277‒282. EDN:YORFLV

6. Прокушев Я.Е., Пономаренко С.В., Пономаренко С.А. Моделирование процессов проектирования систем защиты информации в государственных информационных системах // Computational nanotechnology. 2021. Т. 8. № 1. С. 26‒37. DOI:10.33693/2313-223X-2021-8-1-26-37. EDN:XJMNND

7. Грызунов В.В., Корниенко А.А., Глухарев М.Л., Крюков А.С. Выбор моделей доверия при интеграции распределенных информационных систем критического применения // Проблемы информационной безопасности. Компьютерные системы. 2021. № 4. С. 79‒90. DOI:10.48612/jisp/ev3e-fmtu-x25h. EDN:VMALWC

8. Кругликов С.В., Дмитриев В.А., Степанян А.Б., Максимович Е.П. Информационная безопасность информационных систем с элементами централизации и децентрализации // Вопросы кибербезопасности. 2020. № 1(35). С. 2‒7. DOI:10.21681/2311-3456-2020-01-02-07. EDN:HVFMFK

9. Шиверов П.К., Бондаренко В.В. Понятие доверия в контексте информационной безопасности // Международная конференция и молодёжной школы «Информационные технологии и нанотехнологии» (ИТНТ-2016, Самара, Российская Федерация, 17–19 мая 2016). Самара: Самарский государственный аэрокосмический университет, 2016. С. 414‒418. EDN:WMPXCP

10. Meeßen S.M., Thielsch M.T., Hertel G. Trust in Management Information Systems (MIS) // Zeitschrift für Arbeits-und Organisationspsychologie A&O. 2019. № 64. Iss. 1. PP. 6‒16. DOI:10.1026/0932-4089/a000306

11. Maqableh M., Hmoud H.Y., Jaradat M., Masadeh R. Integrating an information systems success model with perceived privacy, perceived security, and trust: the moderating role of Facebook addiction // Heliyon. 2021. Vol. 7. Iss. 9. PP. 1‒15. DOI:10.1016/j.heliyon.2021.e07899

12. Ettlie J.E., Tucci C., Gianiodis P.T. Trust, integrated information technology and new product success // European Journal of Innovation Management. 2017. Vol. 20. Iss. 3. PP. 406‒427. DOI:10.1108/EJIM-12-2015-0128

13. McKnight H., Carter M., Clay P. Trust in technology: Development of a set of constructs and measures // DIGIT 2009 Proceedings. 2009. URL: https://aisel.aisnet.org/digit2009/10 (Accessed 10.06.2024)

14. Ngo-Ye T.L., Nazareth D.L., Choi J.J. Trust in security as a service: a theoretical model // Issues in Information Systems. 2020. Vol. 21. Iss. 2. PP 64‒74.

15. Park S. Multifaceted trust in tourism service robots // Annals of Tourism Research. 2020. Vol. 81. P. 102888. DOI:10.1016/j.annals.2020.102888

16. Ramos F.L., Ferreira J.B., Freitas A.S., Rodrigues J.W. The Effect of Trust in the Intention to Use m-banking // BBR. Brazilian Business Review. 2018. Vol. 15. Iss. 2. PP. 175‒191. DOI:10.15728/bbr.2018.15.2.5

17. Putra G.C., Astiti N.P.Y., Gunadi G.N.B. The Exploring of Trust that Influences Customer's Intention to Use FinnTech M-Banking Application on Regional Banks // International Journal of Economics and Business Administration. 2020. Vol. 8. Iss. 4. PP. 407‒421.

18. Иткес А.А. Объединение моделей логического разграничения доступа для сложноорганизованных распределенных информационных систем // Проблемы информатики. 2010. № 1(5). С. 85‒94. EDN:NBRZPN

19. Глухова Л.В., Губанова С.Е. Некоторые аспекты менеджмента информационной безопасности промышленных комплексов // Вестник Волжского университета им. В.Н. Татищева. 2015. №3(34). С. 135‒144. EDN:VBWJDX

20. Gryzunov V.V. Conceptual Model for Adaptive Control of a Geographic Information System under Conditions of Destabilization // Automatic Control and Computer Sciences. 2021. Vol. 55. Iss. 8. PP. 1222–1227. DOI:10.3103/S0146411621080381

21. Покровский И.А. Разобраться в понятиях // Безопасность информационных технологий. 2023. Т. 30. №. 2. С. 21‒22.

22. Калашников А.О., Бугайский К.А., Бирин Д.С., Дерябин Б.О., Цепенда С.О., Табаков К.В. Применение логико-вероятностного метода в информационной безопасности (часть 1) // Вопросы кибербезопасности. 2023. №. 4(56). С. 23‒32. DOI:10.21681/2311-3456-2023-4-23-32. EDN:GIHSBN

23. Zefferer T., Prunster B., Kollmann C., Corici A.A. A Security-Evaluation Framework for Mobile Cross-Border e-Government Solutions // Proceedings of the 24th Annual International Conference on Digital Government Research (Gdansk, Poland, 11‒14 July 2023). New York: Association for Computing Machinery, 2023. PP. 536‒543. DOI:10.1145/3598469.359852

24. Phiayura P., Teerakanok S. A Comprehensive Framework for Migrating to Zero Trust Architecture // IEEE Access. 2023. Vol. 11. PP. 19487‒19511. DOI:10.1109/ACCESS.2023.3248622

25. Ahmadi S. Zero Trust Architecture in Cloud Networks: Application, Challenges and Future Opportunities // Journal of Engineering Research and Reports. 2024. Vol. 26. Iss. 2. PP. 215‒228. DOI:10.9734/jerr/2024/v26i21083

26. Khan M.J. Zero trust architecture: Redefining network security paradigms in the digital age // World Journal of Ad-vanced Research and Reviews. 2023. Vol. 19. Iss. 3. PP. 105‒116. DOI:10.30574/wjarr.2023.19.3.1785

27. Грызунов В.В. Модель геоинформационной системы FIST, использующей туманные вычисления в условиях дестабилизации // Вестник Дагестанского государственного технического университета. Технические науки. 2021. Т. 48. № 1. С. 76‒89. DOI:10.21822/2073-6185-2021-48-1-76-89. EDN:IDEYPX

28. Gryzunov V.V. Model of Purpose Aggressive Actions on the Information-Computing System // Proceedings of the 3rd International Conference on Human Factors in Complex Technical Systems and Environments (ERGO, St. Petersburg, Russia, 04‒07 July 2018). IEEE, 2018. PP. 119–121. DOI:10.1109/ERGO.2018.8443814

29. Gryzunov V.V., Bondarenko I.Yu. A Social Engineer in Terms of Control Theory // Proceedings of the 3rd International Conference on Human Factors in Complex Technical Systems and Environments (ERGO, St. Petersburg, Russia, 04‒07 July 2018). IEEE, 2018. PP. 202–204. DOI:10.1109/ERGO.2018.8443835

30. Gryzunov V., Gryzunova D. Problems of Providing Access to a Geographic Information System Processing Data of Different Degrees of Secrecy // Khanna K., Estrela V.V., Rodrigues J.J.P.C. (eds.) Cyber Security and Digital Forensics. Lecture Notes on Data Engineering and Communications Technologies. Singapore: Springer, 2022. Vol. 73. PP. 191–198. DOI:10.1007/978-981-16-3961-6_17

31. Ананьев И.В., Серова Е.Г. Области эффективного применения нотации IDEF0 для задач описания бизнес-процессов // Вестник Санкт-Петербургского университета. Менеджмент. 2008. № 2. С. 161‒172. EDN:JUBTXH

32. Канев С.А. Акцент на эффект. Определение характеристик эффективности использования информационных активов компаний // Креативная экономика. 2010. № 8(44). С. 42‒47. EDN:MSVWFV

33. Манжосов А.В., Болодурина И.П., Сабуров В.С., Долгушев Н.А. Разработка специальной классификации информационных активов в сфере информационной безопасности // Вестник Пермского университета. Математика. Механика. Информатика. 2022. № 4(59). С. 54‒60. DOI:10.17072/1993-0550-2022-4-54-60. EDN:ZHZWNB

Рецензия

Для цитирования:

Грызунов В.В., Крюков А.С., Шестаков А.В., Зикратов И.А. Обеспечение информационной безопасности интегрируемых информационных систем на базе доверия. Труды учебных заведений связи. 2024;10(4):110-125. https://doi.org/10.31854/1813-324X-2024-10-4-110-125. EDN: MZMYXF

For citation:

Gryzunov V.V., Krjukov A.S., Shestakov A.V., Zikratov I.A. Ensuring Information Security of Information Systems to be Integrated Based on Trust. Proceedings of Telecommunication Universities. 2024;10(4):110-125. (In Russ.) https://doi.org/10.31854/1813-324X-2024-10-4-110-125. EDN: MZMYXF